SUPPORT | ANLEITUNGEN ORDNER | Informationssicherheit

|

| Auf den nachfolgenden Seiten geben wir Ihnen einen Überblick darüber, was in den einzelnen Kapiteln und Unterkapiteln Ihres online Ordners Informationssicherheit enthalten sein muss. Bitte beachten Sie weiterführende gesetzliche Bestimmungen und lassen Sie sich unbedingt durch eine qualifizierte Fachkraft beraten oder die Inhalte des Ordners durch diese erstellen. Für weiterführende Informationen zum Thema Informationssicherheit empfehlen Ihnen die Webseite des BSI (Bundesamt für Sicherheit in der Informationstechnik). |

Die OSPREE online Ordner sind für ihren jeweiligen Einsatzzweck strukturiert. Mit wenig Aufwand können Sie innerhalb dieser rechtssicheren Grundstruktur eigene Verzeichnisse erstellen, Dokumente hochladen und im Notizfeld Bemerkungen anbringen. Alle Inhalte können durch sie selbst oder durch interne oder externe Benutzer gesichtet, bearbeitet und ergänzt werden. Ihre Daten werden selbstverständlich sicher in TÜV-zertifizierten Rechenzentren (ISO 27001) in Deutschland gespeichert.

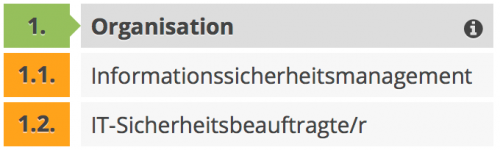

1.1 Informationssicherheitsmanagement

Beschreiben Sie hier den Umfang und die Aufgaben Ihres Managementsystems. Die Planungs- und Lenkungsaufgabe, die erforderlich ist, um einen durchdachten und planmäßigen Informationssicherheitsprozess aufzubauen und kontinuierlich umzusetzen, wird als Informationssicherheitsmanagement oder IS-Management bezeichnet. Die Erfahrung zeigt, dass es ohne ein funktionierendes IS-Management praktisch nicht möglich ist, ein durchgängiges und angemessenes Sicherheitsniveau zu erzielen und zu erhalten. Ein Musterdokument zur Veranschaulichung finden Sie hier.

1.2 IT-Sicherheitsbeauftragte/r

Jedes Unternehmen sollte einen IT-Sicherheitsbeauftragten ernennen. Für deutsche Bundesbehörden ist das verpflichtend vorgeschrieben worden. Bei der Ernennung sollten die Aufgaben und Befugnisse in der Organisation klar umrissen werden. Ein Muster einer Bestellung eines IT-Sicherheitsbeauftragten, wie im BSI Standard 100-2 definiert, könnenSier hier herunterladen.

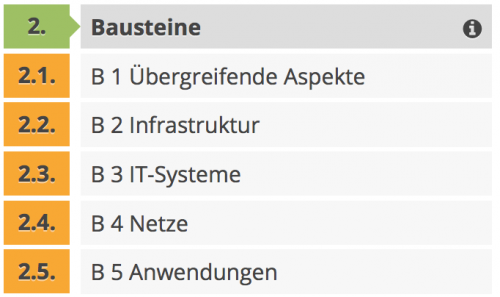

2. Bausteine (Rahmenbedingungen)

Die Bausteine beschreiben die Rahmenbedingungen des Betriebs. Jeder Baustein enthält eine kurze Beschreibung der betrachteten Komponente und der verschiedenen Systeme. Im Anschluss daran wird in Kapitel 3 die Gefährdungslage für diese Bausteine dargestellt.

2.1 B1 Übergreifende Aspekte

Übergreifende Aspekte beinhalten unter anderem Themen wie Organisation, Personal, Notfallmanagement, Sensibilisierung und Schulung, Datensicherungskonzepte sowie Hard- und Softwaremanagement.

2.2 B2 Infrastruktur

In Infrastruktur beschreiben Sie unter anderem Ihre Gebäude, Verkabelungen, IT-Räume, feste- und mobile Arbeitsplätze sowie andere Räumlichkeiten.

2.3 B3 IT-Systeme

Unter IT-Systeme fallen Informationen über Betriebssystemen (z.B. Windows, MacOS, Linux), Computerhardware, Telefonanlagen und mobile Geräte wie Tables und Smarphones.

2.4 B4 Netze

Netze sind zum Beispiel lokale LAN-Netzwerke, WLAN, VPN-Verbindungen, Telefonie über VoIP und Netzwerkanschlüsse. Das Netz- und Systemmanagement gehört ebenfalls in dieses Kapitel.

2.5 B5 Anwendungen

Unter Anwendungen fallen zum Beispiel Webserver, Exchange-Server, SAP-Anwendungen, Webanwendungen, Cloud-Dienste, DNS-Server und Datenbanken.

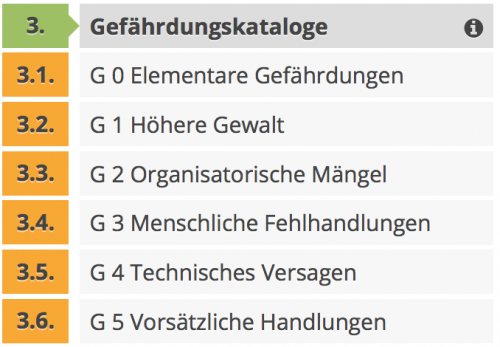

3.0 Gefährdungskataloge

Die Gefährdungen sind nach den Bereichen Elementare Gefährdungen, Höhere Gewalt, Organisatorische Mängel, Menschliche Fehlhandlungen, Technisches Versagen und Vorsätzliche Handlungen unterteilt. Die Kataloge enthalten eine Einschätzung der Wahrscheinlichkeit und zu den möglichen Auswirkungen einer Gefährdung. Sie bilden die Grundlage für die Massnahmenkataloge in Kapitel 4. Wir empfehlen Ihnen, die verschiedenen Gefährungen (G1 bis G5) in einer übersichtlichen Tabelle zusammenzufassen. Ein Muster zur Veranschaulichung finden Sie hier.

3.1 G0 Elementare Gefährdungen

Unter Elementaren Gefährdungen versteht man z.B. Feuer, Naturkatastrophen, Störungen in Kommunikations- und Versorgungsnetzen (Strom, Wasser, Gas), Störungen bei Dienstleistern, nachrichtendienstliche Tätigkeiten, Diebstahl von Hard- und Software, unberechtigte Nutzung und Zugriff auf Systeme, Erpressung und Korruption, Missbrauch von Personen- und Firmendaten, Datenverlust sowie Verlust von schützenswerten Informationen.

3.2 G1 Höhere Gewalt

Als Höhere Gewalt werden Ereignisse bezeichnet, die ausserhalb unseres Wirkungskreises liegen und die durch uns nicht direkt beinflusst werden können. Dies sind z.B. Naturkatastrophen, terroristische Aktivitäten und Krieg, Ausfall von Verkehrs- und Kommunikationsnetzen und Beeinträchtigungen durch Veranstaltungen.

3.3 G2 Organisatorische Mängel

Bei den Organisatorische Mängeln handelt es sich um ein weites Feld von Fehlplanungen, mangelnde oder nicht existierende Regelungen, unzureichende Dokumentationen und Instruktionen, Verstösse gegen das Urheberrecht, konzeptuelle Schwächen von IT, ungeeigneter Umgang mit Sicherheitsvorfällen, mangelhaftes Sicherheitsmanagement, Abhängigkeit von externen Cloudanbietern, keine oder unzureichende Notfallkonzepte, Schulung von Personal, Verletzung von Datenschutz und Personendaten sowie eine fehlende Qualitätssicherung.

3.4 G3 Menschliche Fehlhandlungen

Menschliche Fehlhandlungen können beabsichtigt oder unbeabsichtigt sein. Einige Beispiele: Nichtbeachten von Sicherheitsmassnahmen, absichtliche oder fahrlässige Zerstörung von Geräten, fehlerhafte Verwaltung von IT-Systemen, Weitergabe interner Informationen, falsche Nutzung von Passwörtern und Zugangscodes, Unzureichender Schutz von Datenbanken (Personendaten), ungeeignete Nutzung von Internetdiensten, Social Engineering sowie unerlaubte private Nutzung von Smartphones und anderer Hardware.

3.5 G4 Technisches Versagen

Technisches Versagen sind z.B. der Ausfall der Stromversorgung und internen Sicherheitsnetzen, der Verlust von Daten durch Schäden an Festplatten, Störungen bei Internet- und Kommunikationsprovidern, Schäden an Hardware wie Drucker und Netzwerkkomponenten sowie Überlastungen von IT-Systemen.

3.6 G5 Vorsätzliche Handlungen

Vorsätzliche Handlungen sind mutwillig herbeigefügte Handlungen an Geräten, Infrastruktur, Daten und Dokumenten. Darunter fallen z.B. Eindringen in Gebäude, Manipuation von Software, Diebstahl und Vandalismus, Spionage und Abfangen von Informationen, Missbrauch von Zahlungsdaten und Kundendaten, unbefugter Erhalt von Passwörtern, Spoofing, Attacken auf Server, Einbauen von Hintertüren in Software, Vertraulichkeitsverlust im sozialen Umfeld, Angriffe auf WLAN-Netze, Missbrauch von Sozialen Netzwerken und Reverse Engineering.

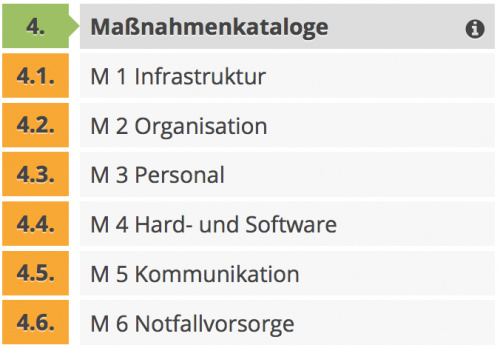

4. Massnahmenkataloge

Dieses Kapitel beschreibt ausführlich die konkreten Massnahmen für die beschriebenen Rahmenbedingungen (Bausteine in Kapitel 2) und berücksichtigt die erstellten Gefährdungsbeurteilungen (Kapitel 3).

4.1 M1 Infrastruktur

Beschreiben Sie die konkreten Massnahmem für die Infrastruktur. Diese betreffen zum Beispiel die Einhaltung von Vorschriften und Gesetzen, Zutrittsregelungen, Brand- und Blitzschutz, Sicherung von Räumen und schützenswerten Gebäudeteilen, Einbruchschutz und Alarmmeldeanlagen, Heizung und Klimatisierung, Stromversorgung, Schutz und Aufbwahrung von IT-Systemen, physischer Schutz von Dokumenten und Unterlagen sowie Verkabelungen.

4.2 M2 Organisation

Der organisatorische Massnahmenkatalog umfasst unter anderem folgende Bereiche: Festlegung von Verantwortlichkeiten und Zuständigkeiten, Aufgaben- und Funktionstrennung, Umgang mit externen Beratern und Programmierern, Vergabe von Zugriffsrechten und Passwörtern, Schlüssel- und Badgeverwaltung, Übernahme und Übergabe von IT-Geräten, Massnahmen bei Verletzung von Sicherheitsvorschriften, Einrichtung von Arbeitsplätzen, Installation und Verwaltung von Soft- und Hardware, Umgang mit Telekommunikationsanlagen, Zugriffsregelungen auf Datenbanken und deren Kontrolle, Netzwerk- und Servermanagement, WLAN-Nutzung, VPN-Strategie und Nutzung, Erstellen von Sicherheitskonzepten, Umgang mit personenbezogenen Daten, Outsourcing von Dienstleistungen, Cloud-Strategien, Dokument- und Archivmanagement, Notfallszenario, Richtlinien für Drucker und Scanner, Vernichten von Dokumenten und Informationen, Dokumentation der datenschutzrechtlichen Zulässigeit sowie Audits.

4.3 M3 Personal

Massnahmen beim Personal umfassen zum Beispiel: Verpflichtung der Mitarbeiter/innen auf die Einhaltung der Vorschriften, Schulung im Umgang mit Informationssicherheit, Kontaktstelle bei Fragen und Problemen, Vertretungs- und Zuständigkeitsregelungen, allgemeine Schulung im Umgang mit Hard- und Software, Auswahl von Personal, Konzept für Personaleinsatz- und Qualifizierung sowie Schulung im Umgang mit mobilen Endgeräten.

4.4 M4 Hard- und Software

Der Umgang mit Hard- und Software kommt grundsätzlich eine hohe Priorität zu. Massnahmen umfassen unter anderem: Zugriff- und Passwortschutz (Benutzer, Datenbanken, Webserver usw.) , Protokollierung von IT- und Telekommunikation, Erstellen - Umgang und Löschen von Konten, Umgang mit Konfigurationsänderungen, Installation von Hard- und Software, Sicherheitsmechanismen von mobilen Endgeräten, Sicherer Betrieb von Servern und Netzwekkomponenten (Switches, Kabel, Drucker, Scanner usw.), Konfiguration und Betrieb von Kommunikationslösungen sowie Umgang mit Cloud-Diensten und externen Providern.

4.5 M5 Kommunikation

Beispiele für Massnahmen im Bereich der Kommunikation: Auswahl und Betrieb von Telekommunikationsprovidern, Erstellen und Betrieb von Verkabelungen, Einsatz von Zugängen (ftp, telnet usw.), Fernwartung von Systemen, sichere Nutzung von Browsern, Authentisierung, sicherer Betrieb von Mailservern, Einsatz von Verschlüsselungen (SSL/TLS), VPN-Konfiguration und Nutzung, Virenscanner, sichere Anbindung an LAN und WLAN, Konfiguration von Firewall sowie die sichere Anbindung von Smarphones und Tablets.

4.6 M6 Notfallvorsorge

Mit einer gezielten Notfallvorsorge können die in den Gefährdungskatalogen (Kapitel 3) aufgeführten Gefährdungen wirksam abgesichert werden. Massnahmen umfassen zum Beispiel: Definitionen von Notfall, Alarmierungsplan und Verhaltensregeln im Notfall, Datensicherungskonzepte und deren regelmässigen Überprüfung, Sicherungskopien, Alternativen beim Ausfall der Telekommunikation, Backup bei Server- und Datenbankausfällen, Ressourcenreserve bei Systemausfällen, Ausfall bei Providern (Web, Cloud usw.), Schulung des Personals sowie die Kommunikation gegen Aussen.

5. Öffentliche Kommunikation

Eine gezielte, öffentliche Kommunikation, was mit Daten und persönlichen Informationen geschieht und wie ein Unternehmen damit umgeht, schaffen Transparenz und Vertrauen bei Ihren Kunden und Partnern. Die wichtigsten Massnahmen eines IT-Grundschutzes und des Informationssicherheitsmanagement sollten deshalb nach Aussen kommuniziert werden.

5.1 K1 Datenschutzerklärung

Speichern Sie hier Ihre Datenschutzerklärung(en) sowie weitere Unterlagen, die Sie Ihren Kunden kommunizieren. Wir empfehlen Ihnen, Ihre Datenschutzerklärungen von einem spezialisierten Rechtsberater überprüfen zu lassen.

5.2 K2 Nutzungsbedingungen

Unterlagen in Bezug auf die Nutzungsbedingungen und allgemeinen Geschäftsbedingen AGB für Ihre Produkte und Dienstleistungen.Wir empfehlen Ihnen eine Überprüfung Ihrer Unterlagen durch einen spezialisierten Rechtsberater.

5.3 K3 E-Mail - Social Media - Website

Unterlagen zum Umgang mit E-Mail, Social Media und Ihre Website.

6. Gesetzliche Bestimmungen

Die Aufbau dieses online Ordners berücksichtigt die Empfehlungen des BSI (Bundesamt für Sicherheit in der Informationstechnik). Bitte beachten Sie die gültigen gesetzlichen Bestimmungen und dokumentieren Sie sie in diesem Kapitel.

6.1 Behörden

Tragen Sie hier die für Sie relevanten Behörden ein. Wir empfehlen das BSI (Bundesamt für Sicherheit in der Informationstechnik) als Informationsquelle für Fragen zur Imformationssicherheit.

Bundesamt für Sicherheit in der Informationstechnik

Postfach 200363

53133 Bonn

Telefon: +49 (228) 99 9582-0

E-Mail: bsi@bsi.bund.de

https://www.bsi.bund.de

7. Hilfsmittel

Unter Hilfsmittel fallen Glossar, Begriffsdefinitionen, Rollenbeschreibungen und auch Tools, die Sie zur Erarbeitung Ihrer Informationssicherheits- und Datenschutzkonzepte verwenden. Eine einheitliche Sprache erleichtert die Umsetzung von Massnahmen wesentlich.

7.1 Glossar und Begriffsdefinitionen

Definieren Sie die verwendeten Begriffe im Umgang mit der Informationssicherheit in einem Glossar. Dies erleichtert und verbessert die Kommunikation mit dem Personal und anderen betroffenen Personengruppen. Ein Muster zur Veranschaulichung finden Sie hier.

7.2 Rollen

Die Rollen (z.B. Administrator, Datenschutzverantwortliche/r, Leiter/in Personal) können Sie hier einfügen und mit einer kurzen Beschreibung versehen. Ein Muster zur Veranschaulichung haben wir hier für Sie erstellt.